CaptivePortal Check mit PiHole

Posted by quark007 | Posted in Computer & IT, Smartphone & Android | Posted on 05-04-2021-05-2008

0

Schon vor langer Zeit hatte ich mit den Artikel von Kuketz-Blog vorgenommen und bei meinen Smartphones den Captiveportal Check umgestellt. Doch bei einem Smartphone ging das nicht und ich hatte keine Idee wieso. Egal was ich eingestellt hatte, es wurde immer noch der check auf google/gstatic/android gelaufen ist.

Da mein PiHole ja sowieso läuft und von Hausaus einen Webserver mitbringt, sollte sich das doch lokal einstellen lassen. Seit der neuesten Version von PiHole gibt es auch die Möglichkeit DNSrecords direkt einzugeben. Damit können also die CaptivePortal Adressen direkt auch auf das PiHole selbst geleitet werden ohne umwege über die hosts-datei.

Zunächst habe ich für captiveportal eine eigenen lighttpd vhost angelegt:

$HTTP["host"] =~ "connectivitycheck" {

server.document-root = "/var/www/captiveportal/"

include "/var/www/captiveportal/rewrite.conf"

}

$HTTP["host"] =~ "msftconnecttest.com" {

server.document-root = "/var/www/captiveportal/"

$HTTP["url"] =~ "^/connecttest.txt$" {

url.redirect = ( "" => "index.php" )

url.redirect-code = 302

}

$HTTP["url"] =~ "^/redirect$" {

url.redirect = ( "" => "index.php" )

url.redirect-code = 302

}

}

Anschließend musste noch die index.php angelegt werden, die nichts anders macht als den Status-Code 204 zurückzugeben.

<?php header("HTTP/1.0 204 No Content"); ?>Ein Problem gibt es noch: von einigen Android-Versionen wird die folgende URL aufgerufen: connectivitycheck.gstatic.com/generate_204 (ohne Slash am Ende). Anfangs hatte ich versucht über eine 301 Weiterleitung den 204 Status auszugeben, was aber nicht funktioniert hat (da Android für diesen Check der Weiterleitung nicht folgt).

Ich habe mich dafür dann dem mod-rewrite Modul bedient und folgende Regel erstellt:

url.rewrite-if-not-file = (

"^/(.+)/?$" => "/index.php"

)Dieses Regel-File ist in der Seiten-Konfiguration (siehe oben) schon enthalten (mittels include). Es leitet einfach jede Anfrage auf die index.php um, wenn es die Datei nicht gibt.

Damit erhalte ich nun endlich nicht mehr die nervigen Benachrichtigungen, dass ich mich im Netzwerk anmelden müsste. Das lässt sich auch ganze einfach prüfen, indem im Browser die URL connectivitycheck.gstatic.com/generate_204 (mit und ohne Slash) aufgerufen wird und über die Entwicklerwerkzeuge der Rückgabe-Statuscode geprüft wird. Es darf dort NUR 204 stehen und zu jeder Anfrage auch nur eine Verbindung geben (sonst hätte man wieder die Weiterleitung per 301, die für diesen Zweck nicht funktioniert).

An dieser Stelle sei auch auf die wirklich guten Beitrag zu weiteren Möglichkeiten mit dem PiHole verweisen.

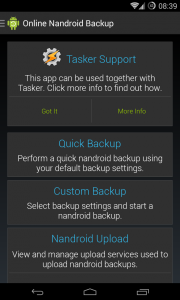

Heute habe ich ein neues Honor 7 (gekauft in den Blitz-Deals von Amazon) eingerichtet. Geladen wurden es bereits über Nacht und hat bis heute morgen auch kaum an Akku verloren. Heute habe ich dann das Gerät das erste mal mit dem Internet verbunden und das Google-Konto eingerichtet. Damit fing der hohe Stromverbrauch an. Zwischen 11:00 und 15:00 ist der Akku von ~ 85% auf etwa 30% gesunden bei weniger als 30 Minuten SOT (ScreenOnTime). In dieser Zeit habe ich das Google-Konto einmal gelöscht und mich mit einem anderen neu angemeldet, mehr ist nicht passiert.Ich konnte mir den Verbrauch also nicht erklären. Ein Blick in die Akku-Statistik hat meinen Verdacht auf die PlayDienste gelengt und wollte sie beenden. Ohne Root war das aber leider nicht möglich. Aufgefallen ist mir außerdem, dass das Gerät die ganze Zeit nicht in den DeepSleep gegangen ist, also bei ausgeschaltetem Bildschirm immer noch voll aktiv war. 3G/4G war nicht aktiv, die Bildschirmhelligkeit auf niedrigster Stufe und alle Apps beendet. Für mich also wirklich ein Rätsel

Heute habe ich ein neues Honor 7 (gekauft in den Blitz-Deals von Amazon) eingerichtet. Geladen wurden es bereits über Nacht und hat bis heute morgen auch kaum an Akku verloren. Heute habe ich dann das Gerät das erste mal mit dem Internet verbunden und das Google-Konto eingerichtet. Damit fing der hohe Stromverbrauch an. Zwischen 11:00 und 15:00 ist der Akku von ~ 85% auf etwa 30% gesunden bei weniger als 30 Minuten SOT (ScreenOnTime). In dieser Zeit habe ich das Google-Konto einmal gelöscht und mich mit einem anderen neu angemeldet, mehr ist nicht passiert.Ich konnte mir den Verbrauch also nicht erklären. Ein Blick in die Akku-Statistik hat meinen Verdacht auf die PlayDienste gelengt und wollte sie beenden. Ohne Root war das aber leider nicht möglich. Aufgefallen ist mir außerdem, dass das Gerät die ganze Zeit nicht in den DeepSleep gegangen ist, also bei ausgeschaltetem Bildschirm immer noch voll aktiv war. 3G/4G war nicht aktiv, die Bildschirmhelligkeit auf niedrigster Stufe und alle Apps beendet. Für mich also wirklich ein Rätsel![Screenshot_2016-02-27-22-26-24[1]](http://quark007.de/wordpress/wp-content/uploads/2016/02/Screenshot_2016-02-27-22-26-241-169x300.png)

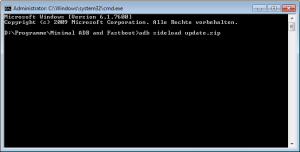

sideload im Recoverymodus Dateien an das Smartphone senden zu können. Ich habe mich für die minimale Variante entschieden, die auf

sideload im Recoverymodus Dateien an das Smartphone senden zu können. Ich habe mich für die minimale Variante entschieden, die auf